Noticias y Tendencias en Tecnología

Ataques de Ransomware Rompe Récords por Pago de USD$22M

Aumento de Incidentes en el Sector de la Salud

La firma de ciberseguridad Recorded Future contabilizó 44 incidentes relacionados con el sector salud en el mes posterior a que se hiciera pública la noticia del pago de Change Healthcare, el mayor número de incidentes jamás visto en un solo mes.

El pago de $22 millones de dólares

Cuando Change Healthcare pagó $22 millones en marzo a una banda de ransomware que había paralizado la empresa junto con cientos de hospitales, consultorios médicos y farmacias en todo Estados Unidos, la industria de la ciberseguridad advirtió que el pago de la extorsión de Change solo alimentaría un ciclo vicioso: Recompensar a los hackers que habían llevado a cabo un acto despiadado de sabotaje contra el sistema de salud de EE. UU. con uno de los pagos de ransomware más grandes de la historia, parecía destinado a incentivar una nueva ola de ataques a víctimas igualmente sensibles. Ahora esa ola ha llegado.

El Impacto de los Ataques

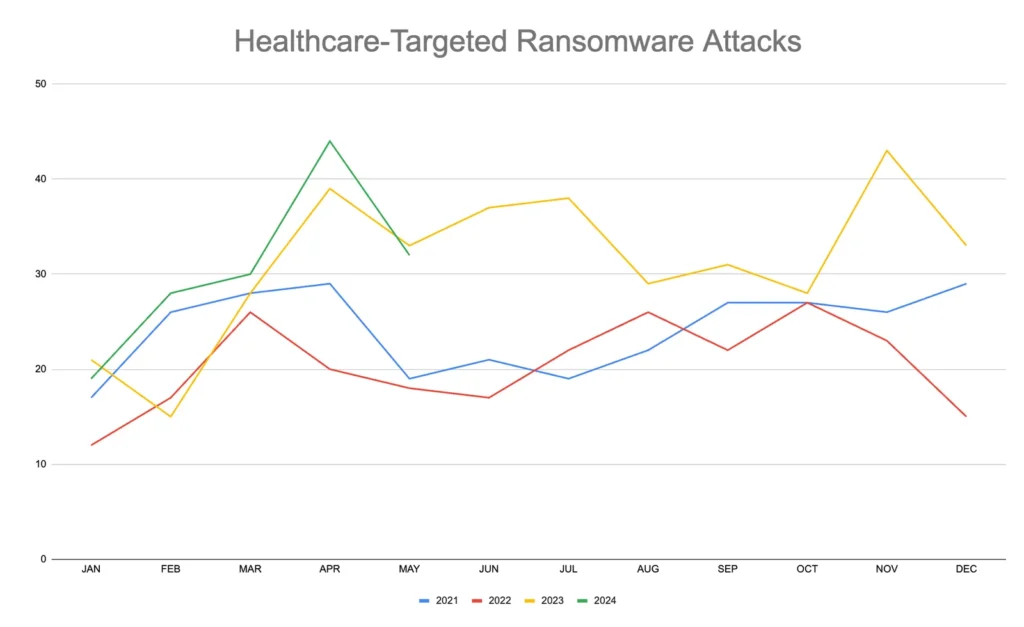

En abril, la firma de ciberseguridad Recorded Future rastreó 44 casos de grupos de ciberdelincuentes que atacaron a organizaciones de salud con ataques de ransomware, robando sus datos, encriptando sus sistemas y exigiendo pagos mientras mantenían sus redes como rehenes. Esa cifra representa más víctimas de ransomware en el sector salud que en cualquier mes que Recorded Future haya visto en sus cuatro años recopilando esos datos, dice Allan Liska, analista de inteligencia de amenazas en la compañía. Comparando ese número con los 30 incidentes de marzo, también es el segundo mayor aumento mensual que la compañía ha registrado.

Aunque Liska señala que no puede estar seguro de la razón de ese pico, argumenta que es poco probable que sea una coincidencia que siga al pago de ocho cifras de Change Healthcare al grupo de hackers conocido como AlphV o BlackCat que atormentaba a la empresa.

“Estos tipos de pagos grandes absolutamente van a incentivar a los actores de ransomware a atacar a proveedores de salud,» dice Liska, «porque piensan que hay más dinero por ganar allí.»

Disrupciones Graves

Mientras que la mayoría de las víctimas de ransomware en el sector salud de los últimos dos meses han sufrido en silencio, algunas han experimentado disrupciones potencialmente mortales en una escala difícil de ignorar. Ascension, una red de 140 hospitales y 40 centros de vida asistida, fue atacada por un grupo de ransomware conocido como Black Basta y se vio obligada a desviar ambulancias de hospitales en algunos casos, según CNN, potencialmente retrasando procedimientos de emergencia que podrían salvar vidas.

El notorio grupo de hackers LockBit publicó 61 gigabytes de datos robados del hospital Simone Veil en Cannes, Francia, después de que se negara a pagar un rescate. Y a principios de este mes, la firma de patología Synnovis fue golpeada por ransomware, que se cree es obra del grupo ruso Qilin, obligando a varios hospitales en Londres a retrasar cirugías e incluso a buscar más donaciones de sangre tipo O debido a la incapacidad de los hospitales para emparejar donaciones de sangre existentes con pacientes que necesitaban transfusiones.

Una Tendencia Creciente

De hecho, los ataques de ransomware a objetivos del sector salud estaban en aumento incluso antes del ataque a Change Healthcare, que paralizó la capacidad de la subsidiaria de United Healthcare para procesar pagos de seguros en nombre de sus clientes proveedores de salud a partir de febrero de este año. Liska de Recorded Future señala que cada mes de 2024 ha visto más ataques de ransomware en el sector salud que el mismo mes de cualquier año anterior que ha rastreado. (Aunque los 32 ataques al sector salud de este mayo son menores que los 33 de mayo de 2023, Liska dice que espera que el número más reciente aumente a medida que salgan a la luz otros incidentes).

Sin embargo, Liska aún señala el pico de abril visible en los datos de Recorded Future en particular como un probable efecto posterior del desastre de Change, no solo el rescate descomunal que Change pagó a AlphV, sino también la disrupción altamente visible que el ataque causó.

“Debido a que estos ataques son tan impactantes, otros grupos de ransomware ven una oportunidad».

Liska

También señala que los ataques de ransomware en el sector salud han seguido creciendo incluso en comparación con los incidentes generales de ransomware, que se mantuvieron relativamente estables o disminuyeron en general: Los primeros cuatro meses de este año, por ejemplo, vieron 1,153 incidentes en comparación con 1,179 en el mismo período de 2023.

Reacciones y Declaraciones Oficiales

Cuando el portal WIRED contactó a United Healthcare para comentarios, un portavoz de la compañía señaló el aumento general en los ataques de ransomware en el sector salud que comenzó en 2022, sugiriendo que la tendencia general precedía al incidente de Change. El portavoz también citó el testimonio que el CEO de United Healthcare, Andrew Witty, dio en una audiencia del Congreso sobre el ataque de ransomware a Change Healthcare el mes pasado.

“Mientras hemos abordado los muchos desafíos al responder a este ataque, incluido lidiar con la demanda de rescate, me he guiado por la prioridad principal de hacer todo lo posible para proteger la información personal de salud de las personas”.

Witty

“Como director ejecutivo, la decisión de pagar un rescate fue mía. Esta fue una de las decisiones más difíciles que he tenido que tomar. Y no se la desearía a nadie.”

Situación complicada

La complicada y desordenada situación de ransomware de Change Healthcare se complicó aún más, y se hizo aún más llamativa para el submundo de hackers de ransomware, por el hecho de que AlphV parece haber tomado la tarifa de extorsión de $22 millones de Change y abandonado a sus socios hackers, desapareciendo sin darles su parte de las ganancias. Eso llevó a una situación muy inusual donde los socios luego ofrecieron los datos a otro grupo, RansomHub, que exigió un segundo rescate a Change mientras amenazaba con filtrar los datos en su sitio web de la dark web.

Esa segunda amenaza de extorsión luego desapareció inexplicablemente del sitio de RansomHub. United Healthcare ha declinado responder las preguntas al portal WIRED sobre ese segundo incidente o responder si pagó un segundo rescate.

Sin embargo, muchos hackers de ransomware creen ampliamente que Change Healthcare en realidad pagó dos rescates, dice Jon DiMaggio, investigador de seguridad de la firma de ciberseguridad Analyst1 que frecuentemente habla con miembros de bandas de ransomware para recopilar inteligencia.

“Todos estaban hablando del doble rescate”

DiMaggio

“Si las personas con las que hablo están emocionadas por esto, no es un salto pensar que otros hackers también lo estén.”

El ruido que creó esa situación, así como la escala de disrupción a los proveedores de salud por el tiempo de inactividad de Change Healthcare y su cuantioso rescate, sirvió como el anuncio perfecto para el potencial lucrativo de hackear víctimas del sector salud frágiles y de alto riesgo, dice DiMaggio. “El sector salud siempre ha tenido mucho que perder, es solo que el adversario se ha dado cuenta ahora debido a Change,” dice. “Simplemente tenían tanto apalancamiento.”

A medida que esos ataques aumentan—y algunas víctimas del sector salud probablemente han pagado sus propios rescates para controlar el daño a sus sistemas que salvan vidas—los ataques probablemente no se detendrán. “Siempre ha parecido un objetivo fácil,” señala DiMaggio. “Ahora parece un objetivo fácil que está dispuesto a pagar.”

Fuentes adicionales:

O-type blood donors needed after London cyber-attack: https://www.bbc.com/news/articles/c2eeg9gygyno

Cyberattack forces major US health care network to divert ambulances from hospitals: https://edition.cnn.com/2024/05/10/tech/cyberattack-ascension-ambulances-hospitals/index.html

LockBit-hit French hospital rejects ransom payment: https://www.scmagazine.com/brief/lockbit-hit-french-hospital-rejects-ransom-payment

Hackers Behind the Change Healthcare Ransomware Attack Just Received a $22 Million Payment: https://www.wired.com/story/alphv-change-healthcare-ransomware-payment/

Noticias y Tendencias en Tecnología

El apagón de Microsoft se debió a una actualización de ciberseguridad

El reciente apagón cibernético que afectó a Microsoft hoy 19 de julio, sorprendió a usuarios y empresas por igual, dejando en claro los riesgos inherentes a la dependencia de tecnologías digitales y la seguridad cibernética. En este artículo, exploraremos en detalle cómo una actualización del proveedor de ciberseguridad CrowdStrike desencadenó este incidente y las implicaciones que tuvo para todas las partes involucradas.

Un apagón cibernético no es solo la interrupción de servicios digitales; puede tener repercusiones significativas que van desde la pérdida de datos hasta el impacto en la productividad y la confianza del cliente. En el caso específico de Microsoft, uno de los gigantes tecnológicos del mundo, cualquier interrupción en sus servicios es motivo de preocupación a nivel global.

Te podría interesar:

Microsoft Advierte sobre Ataques de IA Skeleton Key

Microsoft ha revelado detalles sobre un innovador método de piratería que puede eludir los sistemas de seguridad.

Antecedentes de Microsoft y CrowdStrike

Microsoft, conocido por su amplia gama de productos y servicios digitales, es fundamental para millones de usuarios y empresas en todo el mundo. Por otro lado, CrowdStrike se ha establecido como un líder en el espacio de la ciberseguridad, ofreciendo soluciones avanzadas para proteger contra amenazas digitales.

CrowdStrike no solo proporciona herramientas de protección contra malware y vulnerabilidades, sino que también asesora a grandes corporaciones sobre prácticas de seguridad proactivas y reactivas.

El incidente de apagón en Microsoft

Durante un día rutinario, los servicios esenciales de Microsoft experimentaron una interrupción masiva que afectó a millones de usuarios en todo el mundo. Esta interrupción se atribuyó a una actualización programada de CrowdStrike, que tuvo efectos no previstos en la infraestructura de Microsoft.

Usuarios de servicios como Azure, Office 365 y Microsoft Teams reportaron dificultades para acceder a sus datos y comunicarse, lo que generó frustración y pérdida de productividad en muchas organizaciones.

Causas del apagón cibernético

La actualización de CrowdStrike, diseñada para fortalecer las defensas contra amenazas emergentes, desencadenó una serie de eventos que resultaron en la interrupción generalizada de los servicios de Microsoft.

Factores como la complejidad de la infraestructura tecnológica y las interdependencias entre los sistemas digitales fueron determinantes en la magnitud del impacto del incidente.

Reacción inicial y gestión del incidente

Tanto Microsoft como CrowdStrike respondieron rápidamente al incidente, trabajando en estrecha colaboración para identificar y remediar las causas subyacentes de la interrupción.

Se implementaron parches y soluciones temporales mientras se investigaba a fondo la causa raíz del problema, asegurando así una recuperación rápida y efectiva de los servicios afectados.

Lecciones aprendidas y mejoras futuras

Este incidente subrayó la importancia de la planificación meticulosa y las pruebas exhaustivas antes de implementar actualizaciones críticas en entornos de producción.

Las organizaciones deben reevaluar constantemente sus estrategias de seguridad cibernética y estar preparadas para gestionar crisis potenciales de manera efectiva.

Para los usuarios finales y las empresas que dependen de los servicios de Microsoft, el apagón cibernético sirvió como recordatorio de la fragilidad de la infraestructura digital moderna.

Implicaciones para las empresas que utilizan servicios de Microsoft

Las empresas deben considerar la diversificación de sus proveedores de servicios en la nube y fortalecer sus propias medidas de seguridad cibernética para mitigar futuros riesgos.

El incidente de apagón cibernético en Microsoft es un recordatorio de que la seguridad cibernética debe ser una prioridad constante para todas las organizaciones, sin importar su tamaño o industria. La colaboración entre proveedores de servicios y usuarios finales es crucial para mantener la integridad y la disponibilidad de los servicios digitales.

Noticias y Tendencias en Tecnología

Falla del software de Cisco podría cambiar cualquier contraseña

Cisco ha lanzado un parche para corregir una falla de vulnerabilidad en su software, que es de máxima gravedad encontrada en las instancias On-Prem de Smart Software Manager de la empresa.

El gigante de las redes agregó que no hay soluciones alternativas para la falla, por lo que los usuarios deben aplicar el parche de inmediato, ya que la vulnerabilidad podría permitir a actores maliciosos cambiar la contraseña de cualquier usuario, incluidos los administradores, lo que podría, en algunos escenarios, resultar en el robo de datos y posiblemente incluso en ataques de ransomware .

La vulnerabilidad se conoce como CVE-2024-20419 y tiene una puntuación de gravedad “perfecta”: 10.

Gestión de licencias de software de Cisco

“Esta vulnerabilidad se debe a una implementación incorrecta del proceso de cambio de contraseña”, dijo Cisco en un boletín informativo. “Un atacante podría aprovechar esta vulnerabilidad enviando solicitudes HTTP diseñadas a un dispositivo afectado. Una explotación exitosa podría permitir a un atacante acceder a la interfaz de usuario web o API con los privilegios del usuario afectado”.

Cisco Smart Software Manager On-Prem (SSM On-Prem) es una solución que permite a las organizaciones gestionar sus licencias y derechos de software de Cisco dentro de su propio entorno de red (en lugar de en la nube). Ofrece un sistema local centralizado para administrar Cisco Smart Licensing, que ayuda a los clientes a realizar un seguimiento y gestionar sus activos de software de forma eficaz.

Un artículo de ArsTechnica

En su artículo, ArsTechnica afirmó que no estaba del todo claro qué podrían hacer los piratas informáticos al abusar de la falla y especuló que la interfaz de usuario web y la interfaz de programación de aplicaciones podrían permitirles pasar a otros dispositivos Cisco conectados a la misma red. Desde allí, podrían robar datos, ejecutar ataques de ransomware y similares.

Hasta el momento, no hay evidencia de que la vulnerabilidad esté siendo explotada en la naturaleza.

Cisco es un conocido fabricante de equipos de redes, lo que también lo convierte en un objetivo importante para los ciberataques. A fines de abril de este año, se descubrió que actores de amenazas sofisticados y no identificados, posiblemente afiliados a estados-nación en el Este, estaban abusando de dos fallas en las VPN y firewalls de Cisco para introducir malware utilizado para espionaje. Sus objetivos incluían gobiernos y redes de infraestructura crítica en todo el mundo.

Un mes antes, la compañía solucionó una falla de alta gravedad en uno de sus productos de software que podría haber sido aprovechada para abrir una sesión VPN con un punto final de destino.

Enlaces relacionados:

Noticias y Tendencias en Tecnología

Procesador de Nivel de Servidor 3C6000 de Loongson

El procesador de nivel de servidor 3C6000 de Loongson llegará en el cuarto trimestre de 2024.

Contexto del Lanzamiento

A pesar de las restricciones comerciales de Estados Unidos destinadas a mantener los chips avanzados y los equipos para fabricar chips fuera de China, la producción nacional de semiconductores continúa impresionando allí.

Avances en la Producción

Recientemente, Loongson informó a los inversores que las primeras muestras de la serie de procesadores para servidores Loongson 3C6000/3D6000/3E6000 se habían devuelto con éxito y que estaban «cumpliendo las expectativas». De acuerdo con su hoja de ruta, el lanzamiento está previsto para el cuarto trimestre de 2024.

Características del Procesador 3C6000

Loongson afirma que su diseño 3C6000, un único chip con 16 núcleos y 32 subprocesos, mejora significativamente la relación rendimiento-precio de sus CPU para servidores.

Mejora en el Rendimiento

El chip cuenta con un núcleo de procesamiento LA664 de seis núcleos, que según Loongson duplica el rendimiento de procesamiento general en comparación con la generación anterior 3C5000. Además, incluye memoria RAM DDR4-3200 4×4, lo que multiplica por varias veces el ancho de banda de la memoria en comparación con su predecesor. La interfaz PCIe 4.0 x64 también mejora significativamente el rendimiento de E/S en comparación con el 3C5000. El 3C6000 admite el cálculo de estándares de cifrado nacionales de alta velocidad, con un ancho de banda de cifrado SM3 que supera los 20 Gbps.

Expansión de Capacidades con el 3D6000 y 3E6000

El 3D6000 de Loongson contiene dos chips 3C6000 conectados mediante la tecnología «Loongson Coherent Link», lo que crea un procesador de 32 núcleos y 64 subprocesos, mientras que el 3E6000 conecta cuatro chiplets 3C6000 para 64 núcleos y 128 subprocesos. Las arquitecturas de chiplets se reconocen cada vez más como el futuro de los microprocesadores, y las cosas no son diferentes en China.

Tecnología Coherent Link

La tecnología Coherent Link es similar a NVLink de Nvidia y Infinity Fabric de AMD (o el recientemente anunciado UALink ) y permite interconexiones coherentes de caché de núcleo entre múltiples dispositivos, lo que garantiza que todos los recursos estén virtualizados y permite la asignación dinámica de dispositivos y chips. Loongson afirma que su tecnología es compatible con los principales ecosistemas de hardware y estándares eléctricos PCIE, y admite la interconexión y actualización de 1 a 8 chips.

Expectativas Futuras

Si bien no existe una verificación independiente del rendimiento del 3C6000, Loongson sigue logrando avances impresionantes dentro de las limitaciones regulatorias. Aprovechando su ISA LoongArch basada en MIPS y las fábricas chinas locales, la empresa puede que aún no esté compitiendo directamente con los chips EPYC y Xeon, pero la brecha se está acortando.

Información adicional: https://www.loongson.cn/EN/product/show?id=11