ABC

¿Qué es un servidor? Definición, tipos y características

Los servidores se diferencian de las computadoras personales en su propósito y capacidades. Si bien las computadoras personales están optimizadas para uso individual y tienen una interfaz fácil de usar, los servidores están diseñados para brindar rendimiento, confiabilidad y escalabilidad para manejar múltiples solicitudes de numerosos clientes simultáneamente.

¿Qué es un servidor?

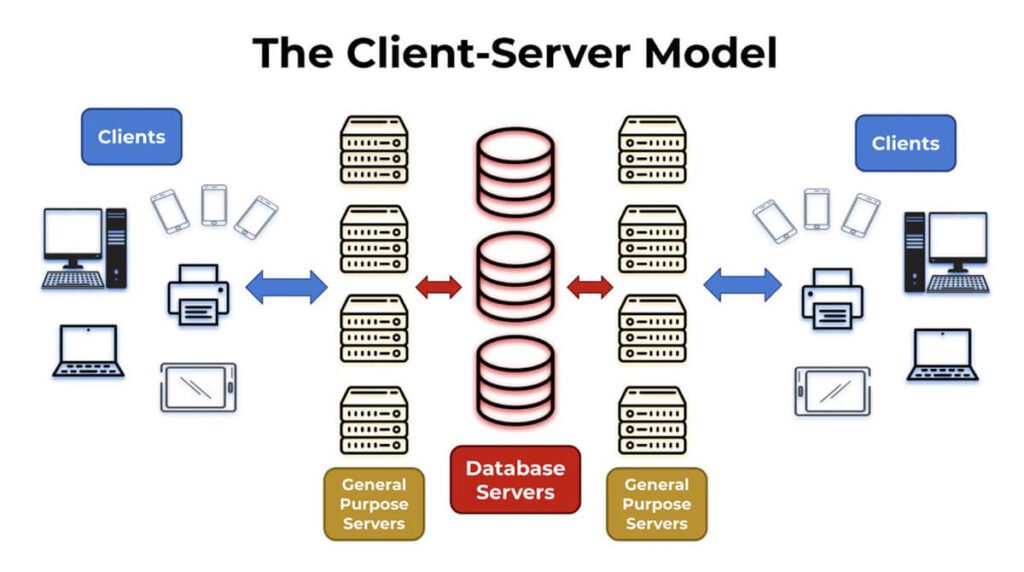

Un servidor es un sistema informático o de software especializado diseñado para proporcionar servicios, datos o recursos a otras computadoras, conocidas como clientes, a través de una red. Estos servicios pueden variar desde entregar páginas web y correo electrónico hasta almacenar y administrar archivos o ejecutar aplicaciones. Estas máquinas se ejecutan en un modelo cliente-servidor, donde los clientes solicitan servicios o recursos específicos y el servidor satisface estas solicitudes.

El papel de un servidor es similar al de un bibliotecario en una gran biblioteca digital. Organiza y almacena información, garantizando que sea accesible, confiable y segura para cualquiera que la busque. Las secciones siguientes tienen como objetivo responder a la pregunta «¿Qué es un servidor?»

Esta guía explorará los distintos tipos de servidores y sus funciones, componentes e importancia en la era digital. También hablaremos sobre las mejores prácticas en la configuración y administración de servidores, así como algunos ejemplos del mundo real.

¿Qué hace un servidor?

Los servidores son los caballos de batalla digitales que alimentan gran parte de nuestro mundo moderno. Para comprender su importancia, es esencial comprender la amplia gama de tareas que pueden realizar. Aquí, exploramos el papel multifacético de los servidores y las funciones principales que ejecutan:

Almacenamiento y recuperación de datos

Una de las funciones principales de un servidor es almacenar y administrar datos. Estos datos pueden abarcar todo, desde archivos y documentos hasta bases de datos y contenido multimedia. Los servidores proporcionan una ubicación centralizada para almacenar y recuperar esta información, haciéndola accesible a usuarios autorizados desde varias ubicaciones.

Alojamiento de sitios web

Cuando navega por Internet, las páginas web a las que accede suelen estar alojadas en servidores web. Estos servidores almacenan los archivos del sitio web y los entregan a su navegador web cuando solicita una página. Manejan de todo, desde texto e imágenes hasta videos y funciones interactivas.

Servicios de correo electrónico

Los servidores de correo electrónico gestionan el flujo de mensajes electrónicos. Reciben, almacenan y distribuyen correos electrónicos a sus destinatarios previstos. Además, se encargan de tareas como el filtrado de spam y la autenticación de usuarios.

Alojamiento de aplicaciones

Muchas aplicaciones y servicios de software se alojan en servidores en lugar de ejecutarse en dispositivos individuales. Estos servidores proporcionan la potencia informática y los recursos necesarios para ejecutar aplicaciones como juegos en línea, suites de productividad y herramientas colaborativas.

Compartir archivos

Los servidores de archivos están dedicados al almacenamiento y uso compartido de archivos dentro de una red. Garantizan que los archivos sean accesibles para los usuarios autorizados y, a menudo, incorporan permisos y funciones de seguridad para proteger datos confidenciales.

Gestión de bases de datos

Los servidores de bases de datos gestionan y organizan datos estructurados. Son cruciales para aplicaciones que dependen de bases de datos para el almacenamiento, recuperación y procesamiento de datos. Los servidores de bases de datos garantizan la coherencia de los datos, la confiabilidad y las consultas eficientes.

Autenticación y autorización

Los servidores de autenticación verifican las identidades de los usuarios, asegurando que solo las personas o sistemas autorizados puedan acceder a recursos específicos. Los servidores de autorización administran permisos y derechos de acceso según las políticas y roles de los usuarios.

Servicios de comunicación

Los servidores desempeñan un papel clave al permitir diversas formas de comunicación, como mensajería instantánea, voz sobre IP (VoIP) y videoconferencias. Facilitan las interacciones en tiempo real y el intercambio de datos entre usuarios.

Copia de seguridad y recuperación

Los servidores de copia de seguridad automatizan el proceso de creación de copias de datos para la recuperación ante desastres y la prevención de pérdida de datos. Estos servidores almacenan datos de forma redundante y permiten una restauración rápida en caso de fallas del sistema o corrupción de datos.

Servicios de seguridad

Los servidores de seguridad, incluidos firewalls y sistemas de detección de intrusiones (IDS), protegen las redes y los datos de las ciberamenazas. Supervisan el tráfico de la red, filtran actividades maliciosas y aplican políticas de seguridad.

¿Por qué son importantes los servidores?

Los servidores son los héroes anónimos de la era digital y realizan silenciosamente tareas críticas que sustentan nuestro mundo interconectado. No se puede subestimar su importancia, ya que desempeñan un papel central en la configuración de cómo nos comunicamos, accedemos a la información, realizamos negocios y almacenamos datos. De hecho, no es exagerado decir que sin servidores, Internet tal como la conocemos no podría existir.

A continuación se detallan algunas de las funciones clave de los servidores, que abarcan funciones que van desde el almacenamiento de datos hasta la investigación.

- Almacenamiento y accesibilidad de datos: los servidores proporcionan un repositorio centralizado para almacenar grandes cantidades de datos. Estos datos pueden incluir de todo, desde archivos personales y registros comerciales hasta investigaciones científicas y contenido de entretenimiento. Sin servidores, acceder a esta información desde cualquier parte del mundo sería mucho más engorroso y menos fiable.

- Conectividad global: los servidores permiten la conectividad global al alojar sitios web, aplicaciones y servicios en línea. Cuando accede a un sitio web o utiliza una aplicación móvil, un servidor en algún lugar del mundo entrega el contenido y procesa sus solicitudes. Este acceso fluido a información y servicios ha revolucionado la forma en que trabajamos, compramos, aprendemos y nos entretenemos.

- Colaboración y comunicación: estas máquinas informáticas admiten entornos de trabajo colaborativos y plataformas de comunicación. Ya sea que se trate de una organización que utiliza documentos compartidos en la nube o de amigos que se conectan a través de las redes sociales, los servidores permiten interacciones e intercambio de datos en tiempo real.

- Operaciones comerciales: los servidores son la columna vertebral de las operaciones comerciales. Alojan servicios de correo electrónico, administran bases de datos de clientes, procesan transacciones en línea y almacenan datos comerciales críticos. Sin servidores, las empresas modernas tendrían dificultades para operar de manera eficiente y competir en el mercado digital.

- Seguridad y privacidad de los datos: los servidores desempeñan un papel fundamental en la seguridad de los datos. Permiten a las organizaciones implementar controles de acceso, cifrado y copias de seguridad de datos para salvaguardar la información confidencial. Esto es crucial en una era de crecientes amenazas cibernéticas y violaciones de datos.

- Escalabilidad: los servidores están diseñados para escalar tanto vertical como horizontalmente para adaptarse a las demandas cambiantes. Esta escalabilidad garantiza que los sitios web y los servicios puedan soportar picos de tráfico durante eventos como lanzamientos de productos o noticias de última hora. También permite que las empresas crezcan sin cambios significativos en la infraestructura.

- Consolidación de recursos: Estas plataformas permiten la consolidación de recursos. Las tecnologías de virtualización permiten que varios servidores virtuales se ejecuten en un único servidor físico, optimizando la utilización de recursos y reduciendo los costos de hardware.

- Recuperación ante desastres: los servidores suelen incluir mecanismos de redundancia y respaldo , lo que garantiza que los datos y servicios se puedan restaurar rápidamente en caso de fallas o desastres del hardware. Esto es crucial para minimizar el tiempo de inactividad y la pérdida de datos.

- Investigación e innovación: Los servidores son esenciales para las instituciones y laboratorios de investigación. Proporcionan la potencia computacional necesaria para simulaciones, análisis de datos y computación científica, lo que permite descubrimientos y avances innovadores.

- Entretenimiento y streaming: los servidores multimedia ofrecen contenido en streaming, incluidas películas, música y juegos en línea. Estos servidores brindan experiencias de entretenimiento ininterrumpidas y llegan a millones de usuarios simultáneamente.

¿Cuáles son los tipos de servidores?

Los servidores vienen en varios formatos, cada uno adaptado a funciones y aplicaciones específicas. Comprender los diferentes tipos de servidores es fundamental para seleccionar el adecuado para satisfacer sus necesidades específicas.

Estas son las principales categorías de servidores según sus funciones, uso y especialización, desde servidores web hasta servidores de autenticación:

Servidores web

Los servidores web se encuentran entre los tipos más comunes y están diseñados para alojar sitios web. Responden a solicitudes HTTP de navegadores web y entregan páginas web, imágenes, vídeos y otro contenido web. El software de servidor web más popular incluye Apache, Nginx y Microsoft Internet Information Services (IIS).

Servidores de archivos

Los servidores de archivos están dedicados a almacenar y compartir archivos dentro de una red. Proporcionan almacenamiento de archivos centralizado y control de acceso, lo que facilita a los usuarios colaborar y compartir documentos. Los ejemplos incluyen Windows File Server y dispositivos de almacenamiento conectados a la red (NAS) .

Servidores de bases de datos

Los servidores de bases de datos administran bases de datos, garantizando la integridad de los datos, la seguridad y las consultas eficientes. Son esenciales para aplicaciones que dependen del almacenamiento de datos estructurados. El software de servidor de bases de datos común incluye MySQL , PostgreSQL y Microsoft SQL Server.

Servidores de correo electrónico

Los servidores de correo electrónico se encargan del envío, la recepción y el almacenamiento de mensajes de correo electrónico. Garantizan una comunicación fiable por correo electrónico y, a menudo, incluyen funciones como filtrado de spam y análisis de virus. Las soluciones de servidor de correo electrónico más destacadas incluyen Microsoft Exchange y Postfix.

Servidores de aplicaciones

Los servidores de aplicaciones proporcionan el entorno de ejecución para ejecutar aplicaciones y servicios de software. Procesan la lógica de la aplicación y la recuperación de datos. Los ejemplos incluyen servidores de aplicaciones Java (por ejemplo, Tomcat), servidores de aplicaciones .NET y servidores Node.js.

Servidores proxy

Los servidores proxy actúan como intermediarios entre los clientes y otros servidores. Pueden servir para diversos fines, como almacenar en caché el contenido web, equilibrar la carga y mejorar la seguridad. Los tipos notables incluyen servidores proxy inversos y servidores de red de entrega de contenido (CDN).

Servidores de impresión

Los servidores de impresión administran las solicitudes de impresión desde las computadoras cliente a las impresoras en red. Ponen en cola los trabajos de impresión, gestionan la gestión de la impresora y garantizan procesos de impresión eficientes. El software del servidor de impresión suele estar integrado en dispositivos de impresión en red.

Servidores DNS

Los servidores de sistemas de nombres de dominio (DNS) convierten los nombres de dominio legibles por humanos en direcciones IP, lo que facilita la navegación en Internet. Desempeñan un papel fundamental en la infraestructura de Internet. Entre los programas de servidores DNS más populares se encuentran BIND y Microsoft DNS.

Servidores de juegos

Los servidores de juegos albergan juegos en línea multijugador, lo que permite a los jugadores conectarse, interactuar y competir en mundos virtuales. Requieren baja latencia y capacidades de alto rendimiento. El software del servidor de juegos varía según el título y la plataforma del juego.

Servidores FTP

Los servidores de protocolo de transferencia de archivos (FTP) facilitan la transferencia de archivos entre computadoras a través de una red. Se utilizan comúnmente para cargar y descargar archivos. ProFTPD y FileZilla Server son ejemplos de software de servidor FTP.

Servidores de medios

Los servidores de medios almacenan y distribuyen contenido multimedia, incluidos vídeos, música y transmisiones en vivo. Admiten la entrega de contenido a numerosos clientes simultáneamente. Los servidores de transmisión de medios como Wowza y Adobe Media Server prevalecen en esta categoría.

Servidores de autenticación

Los servidores de autenticación validan las identidades de los usuarios y brindan control de acceso a los recursos de la red. Son esenciales para proteger datos y sistemas confidenciales. Los ejemplos incluyen servidores de servicio de usuario telefónico de autenticación remota (RADIUS) .

Servidores en torre

Los servidores en torre son un tipo de hardware de servidor diseñado en forma de torre vertical. Se caracterizan por su estructura vertical e independiente que se asemeja a una torre o a una computadora de escritorio. Los servidores en torre se utilizan normalmente en pequeñas y medianas empresas, oficinas remotas o estaciones de trabajo individuales.

Servidores en rack

Los servidores en bastidor están diseñados para montarse en bastidores o gabinetes de servidores estándar. Se utilizan comúnmente en centros de datos y entornos empresariales donde la escalabilidad y la utilización eficiente del espacio son cruciales. Los mejores servidores en rack ofrecen una alta densidad de servidores, lo que permite a las organizaciones maximizar el uso del espacio en rack y reducir el espacio que ocupa el centro de datos.

Servidores Blade

Los servidores blade son un tipo de hardware de servidor diseñado para encajar en un chasis, conocido como gabinete blade o chasis blade. Ofrecen un enfoque altamente denso y modular para la implementación de servidores. Algunos de los servidores blade líderes maximizan el uso eficiente del espacio del centro de datos, lo que los hace adecuados para implementaciones de computación en la nube y virtualización a gran escala.

Componentes de un servidor

Los servidores son sistemas complejos compuestos por varios componentes de hardware y software que trabajan juntos para ofrecer las funciones previstas de manera confiable. Comprender los componentes clave de un servidor es crucial para administrar y mantener de manera eficaz esta infraestructura crítica. Exploremos los componentes esenciales que conforman un servidor:

- Unidad central de procesamiento (CPU): La CPU es el cerebro del servidor, responsable de ejecutar instrucciones y realizar cálculos. Los servidores suelen utilizar procesadores multinúcleo para manejar múltiples tareas simultáneamente, lo que garantiza un rendimiento eficiente.

- Memoria: la memoria de acceso aleatorio (RAM) proporciona almacenamiento temporal para los datos a los que la CPU necesita acceder rápidamente. Los servidores suelen tener grandes cantidades de RAM para dar cabida a múltiples usuarios y aplicaciones simultáneamente.

- Dispositivos de almacenamiento: los servidores dependen de varios dispositivos de almacenamiento para almacenar datos, incluidas unidades de disco duro (HDD), unidades de estado sólido (SSD) y, en algunos casos, almacenamiento conectado a la red (NAS) o redes de área de almacenamiento (SAN) para centralización. y almacenamiento escalable.

- Tarjeta de interfaz de red (NIC): la NIC permite que el servidor se conecte a una red, lo que permite la comunicación con otros dispositivos y clientes. Los servidores pueden tener varias NIC para redundancia y equilibrio de carga.

- Placa base: la placa base sirve como placa de circuito principal que conecta e integra varios componentes de hardware, incluidos la CPU, la RAM y los dispositivos de almacenamiento.

- Unidad de fuente de alimentación (PSU): La PSU proporciona la energía eléctrica necesaria para operar el servidor. A menudo se utilizan fuentes de alimentación redundantes para garantizar un funcionamiento ininterrumpido en caso de cortes de energía.

- Sistema de refrigeración: los servidores generan calor durante el funcionamiento, por lo que los sistemas de refrigeración, incluidos ventiladores y disipadores de calor, son esenciales para mantener temperaturas de funcionamiento óptimas y evitar el sobrecalentamiento.

- Controladores RAID: una matriz redundante de controladores de discos independientes (RAID) administra múltiples discos duros para proporcionar redundancia y confiabilidad de datos mejorada. Las configuraciones RAID pueden proteger contra la pérdida de datos debido a fallas en la unidad.

- Sistema operativo (SO): El SO es el software que administra los recursos de hardware y proporciona servicios a las aplicaciones y usuarios. Los sistemas operativos de servidor populares incluyen Windows Server, distribuciones de Linux y variantes de Unix.

- Software de administración de servidores: el software de administración de servidores permite a los administradores monitorear y controlar los recursos del servidor, configurar ajustes y realizar tareas de administración remota. Los ejemplos incluyen Microsoft System Center y VMware vCenter.

- Soluciones de respaldo y recuperación: las soluciones de software y hardware de respaldo son cruciales para la protección de datos. Estos componentes ayudan a crear copias de datos y garantizan que se puedan restaurar en caso de fallas de hardware o pérdida de datos.

- Medidas de seguridad: los servidores requieren medidas de seguridad sólidas, incluidos firewalls, IDS y software antivirus, para protegerlos contra ciberamenazas y accesos no autorizados.

- Herramientas de acceso remoto: las herramientas de acceso remoto permiten a los administradores administrar servidores a distancia. Son esenciales para la resolución de problemas, el mantenimiento y las actualizaciones sin acceso físico al servidor.

- Herramientas de monitoreo y generación de informes: el software de monitoreo rastrea el rendimiento del servidor, el uso de recursos y posibles problemas de seguridad o rendimiento. Estas herramientas proporcionan datos en tiempo real y generan informes para una gestión proactiva.

- Ranuras y puertos de expansión: los servidores a menudo incluyen ranuras de expansión y varios puertos para conectar componentes de hardware adicionales, como tarjetas gráficas, tarjetas de red y controladores de almacenamiento.

- Batería de respaldo: las fuentes de alimentación ininterrumpida (UPS) brindan energía temporal durante cortes eléctricos, lo que permite que los servidores se apaguen sin problemas o continúen funcionando hasta que se activen los generadores o fuentes de energía de respaldo.

Características de un servidor

Los servidores están diseñados con un conjunto de características que los distinguen de las computadoras normales y los hacen adecuados para sus funciones específicas. Estas características son esenciales para garantizar la confiabilidad, la escalabilidad y el rendimiento en un entorno de servidor. Estas son las características clave que definen a un servidor:

- Alta confiabilidad: los servidores están diseñados para funcionar continuamente sin interrupciones. Incorporan componentes de hardware redundantes, como fuentes de alimentación, ventiladores y dispositivos de almacenamiento, para minimizar el riesgo de que fallos de hardware provoquen tiempo de inactividad.

- Gestión remota: los servidores suelen incluir capacidades de gestión remota, lo que permite a los administradores acceder y controlar el servidor de forma remota. Esta característica es crucial para la resolución de problemas, el mantenimiento y las actualizaciones, especialmente en entornos de centros de datos.

- Escalabilidad: los servidores están diseñados para adaptarse al crecimiento. Ofrecen configuraciones de hardware ampliables, incluidos zócalos de CPU adicionales, ranuras de RAM y bahías de almacenamiento, lo que garantiza que el servidor pueda manejar mayores cargas de trabajo con el tiempo.

- Redundancia de datos: muchos servidores implementan redundancia de datos a través de configuraciones RAID. Esta redundancia protege contra la pérdida de datos debido a fallas del disco duro al duplicar o dividir los datos en múltiples unidades.

- Tolerancia a fallos: los servidores pueden soportar fallos de hardware con elegancia. Funciones como componentes intercambiables en caliente y memoria de corrección de errores (ECC) ayudan a mantener el tiempo de actividad del servidor en caso de problemas de hardware.

- Alto rendimiento: los servidores están equipados con CPU potentes, amplia RAM y almacenamiento rápido para manejar cargas de trabajo exigentes. Están optimizados para tareas como procesamiento de datos, virtualización y servicios de alojamiento que requieren respuestas rápidas.

- Medidas de seguridad: Los servidores incorporan funciones de seguridad sólidas para protegerse contra el acceso no autorizado y las ciberamenazas. Los firewalls, los IDS y el cifrado son medidas de seguridad comunes en los entornos de servidores.

- Múltiples interfaces de red: los servidores suelen tener múltiples NIC para proporcionar redundancia y equilibrio de carga. Esto garantiza una conectividad de red ininterrumpida y un rendimiento óptimo.

- Equilibrio de carga: las funciones de equilibrio de carga distribuyen el tráfico de red entrante entre varios servidores para garantizar una utilización óptima de los recursos y evitar la sobrecarga en un solo servidor. Esto mejora el rendimiento y la disponibilidad general del sistema.

- Copia de seguridad y recuperación de datos: los servidores incluyen mecanismos de copia de seguridad y recuperación para salvaguardar los datos. Las copias de seguridad programadas y el software de respaldo se utilizan para crear copias de datos críticos, que pueden restaurarse en caso de pérdida de datos.

- Gestión de recursos: los sistemas operativos de servidor y el software de gestión ofrecen herramientas de gestión y asignación de recursos. Estas herramientas permiten a los administradores asignar CPU, RAM y recursos de almacenamiento a tareas específicas o máquinas virtuales (VM) .

- Monitoreo y alertas: los servidores están equipados con herramientas de monitoreo que rastrean el rendimiento del sistema, la utilización de recursos y los posibles problemas. Los administradores reciben alertas y notificaciones para solucionar los problemas con prontitud.

- Soporte de virtualización: muchos servidores admiten tecnologías de virtualización, lo que permite la creación de múltiples máquinas virtuales en un único servidor físico. La virtualización mejora la utilización de recursos y simplifica la administración del servidor.

- Eficiencia energética: los servidores modernos están diseñados para ser energéticamente eficientes para reducir los costos operativos y el impacto ambiental. A menudo incluyen funciones de administración de energía que ajustan el uso de recursos según la demanda.

- Cumplimiento y regulación: los servidores diseñados para industrias específicas, como la atención médica o las finanzas, pueden incluir características y certificaciones para cumplir con los requisitos regulatorios, como el cumplimiento de HIPAA o PCI-DSS.

Software de servidor

El software de servidor es un componente crítico de la funcionalidad y administración del servidor. Abarca una gama de aplicaciones y sistemas de software que permiten a los servidores realizar tareas específicas, comunicarse con los clientes y gestionar de manera eficiente los recursos de hardware.

Sistema operativo (SO)

El sistema operativo es la capa de software fundamental que sustenta la funcionalidad del servidor. Gestiona recursos de hardware, facilita la comunicación entre componentes de hardware y software y proporciona servicios esenciales como gestión de archivos, seguridad y redes. Los sistemas operativos de servidor comunes incluyen Windows Server, varias distribuciones de Linux y sistemas operativos tradicionales Unix.

Software de función de servidor

Los diferentes tipos de servidores requieren un software específico para cumplir sus funciones de forma eficaz. Por ejemplo, los servidores web utilizan software como Apache, Nginx o IIS para ofrecer contenido web. Los servidores de bases de datos dependen de software como MySQL, PostgreSQL u Oracle Database para la gestión y consulta de datos.

Los servidores de correo electrónico emplean soluciones como Microsoft Exchange o Postfix para la comunicación por correo electrónico, mientras que los servidores de aplicaciones ejecutan aplicaciones y servicios utilizando plataformas como servidores de aplicaciones Java o servidores de aplicaciones .NET.

Software de virtualización

El software de virtualización permite la creación y gestión de máquinas virtuales en un servidor físico. Optimiza la asignación de recursos, ofrece aislamiento y mejora la flexibilidad. Las plataformas de virtualización populares incluyen VMware vSphere, Microsoft Hyper-V y opciones de código abierto como KVM y Xen.

Herramientas de administración de servidores

El software de administración de servidores simplifica la administración de los recursos del servidor, las configuraciones y el monitoreo del rendimiento. Estas herramientas proporcionan una interfaz centralizada para los administradores de servidores, lo que facilita la gestión eficiente de los servidores. Ejemplos de software de administración de servidores incluyen Microsoft System Center, VMware vCenter y alternativas de código abierto como Webmin y Cockpit.

Soluciones de respaldo y recuperación

El software de respaldo es crucial para crear copias de los datos del servidor, garantizar la integridad de los datos y facilitar la recuperación en caso de pérdida de datos. Estas soluciones suelen ofrecer funciones como copias de seguridad automatizadas y cifrado de datos. El software de copia de seguridad y recuperación notable incluye Veeam, Acronis Backup y opciones de código abierto como Bacula.

Software de seguridad

El software de seguridad de servidores es esencial para protegerlos de ciberamenazas, accesos no autorizados y filtraciones de datos. Abarca software antivirus, firewalls, IDS y herramientas de cifrado. Las soluciones de seguridad destacadas incluyen Symantec Endpoint Protection, Palo Alto Networks y opciones de código abierto como Snort para la detección de intrusiones.

Sistemas de gestión de contenidos.

Los sistemas de gestión de contenido (CMS), como WordPress, Joomla y Drupal, son plataformas de software basadas en servidores que simplifican la creación y la gestión de sitios web. Almacenan y ofrecen contenido web, lo que permite actualizar el contenido y facilitar la interacción con el usuario.

Sistemas de gestión de bases de datos

El software de sistemas de gestión de bases de datos (DBMS) gestiona bases de datos y permite a los usuarios almacenar, recuperar y manipular datos de manera eficiente. Las opciones populares de DBMS incluyen MySQL, Microsoft SQL Server y PostgreSQL.

Software de monitoreo y generación de informes

El software de monitoreo rastrea el rendimiento del servidor, la utilización de recursos y los posibles problemas. Genera datos e informes en tiempo real, lo que permite a los administradores identificar y abordar problemas de forma proactiva. Herramientas como Nagios, Zabbix y SolarWinds se utilizan comúnmente para monitorear servidores.

Marcos de desarrollo

Los servidores suelen ejecutar aplicaciones desarrolladas mediante marcos de programación específicos. Estos marcos proporcionan herramientas y bibliotecas para crear e implementar aplicaciones del lado del servidor. Algunos ejemplos son Java EE (Enterprise Edition) para aplicaciones Java y .NET Framework para aplicaciones basadas en .NET.

Guías del servidor

Ya sea que sea un profesional de TI, un administrador de servidores o alguien encargado de configurar y mantener servidores, las guías a continuación pueden brindarle información y asistencia valiosas. Aquí, exploramos tres áreas clave dentro de las guías de servidores: elegir un servidor, configurarlo y administrarlo de forma remota.

Elegir la solución de servidor adecuada

Seleccionar la solución de servidor adecuada es una decisión crítica que impacta significativamente la infraestructura de TI de su organización. Estos pasos le ayudarán a tomar una decisión informada:

- Análisis de carga de trabajo: Analice las cargas de trabajo y los requisitos específicos de su organización. Determine el tipo de aplicaciones y servicios que alojará el servidor, la carga de usuarios esperada y las demandas de rendimiento.

- Escalabilidad: evalúe sus necesidades de escalabilidad. Considere el crecimiento futuro y si la solución de servidor puede expandirse para adaptarse a mayores cargas de trabajo.

- Consideraciones de hardware: explore las opciones de hardware, incluidas CPU, RAM, almacenamiento y redes. Evalúe la compatibilidad del servidor con el sistema operativo y las aplicaciones elegidas.

- Planificación presupuestaria: desarrolle un presupuesto que incluya no solo la compra inicial del servidor sino también los gastos continuos, incluidos el mantenimiento, el consumo de energía y las actualizaciones.

- Tipos de servidores: compare diferentes tipos de servidores, como servidores en rack, servidores de torre y servidores blade, para determinar qué factor de forma se adapta a sus requisitos de infraestructura y espacio.

- Selección de proveedores: investigue proveedores y fabricantes de servidores, considerando su reputación, ofertas de soporte y términos de garantía. La confiabilidad de los proveedores es crucial para la administración de servidores a largo plazo.

Configurando un servidor

Una vez que haya elegido la solución de servidor adecuada, el siguiente paso es instalar y configurar el servidor correctamente. Esta sección proporciona una lista de verificación para una configuración exitosa del servidor. Tenga en cuenta que la guía siguiente se refiere a la configuración de un servidor local.

Montaje de hardware

El montaje del hardware es el paso inicial para configurar un servidor. Implica instalar y conectar físicamente los componentes del servidor. Aquí hay un desglose del proceso de ensamblaje de hardware:

- Desembalaje e inspección: Desembale el servidor con cuidado e inspeccione todos los componentes para detectar daños o piezas faltantes.

- Instalación en bastidor o gabinete: si está utilizando un servidor montado en bastidor, móntelo de forma segura en un bastidor o gabinete de servidor, asegurando su nivel y estabilidad.

- Instalación de componentes: instale la CPU, RAM, HDD o SSD, tarjetas de expansión (como NIC) y otros componentes de hardware de acuerdo con las pautas del fabricante.

- Gestión de cables: organice y asegure los cables para minimizar el desorden, permitir un flujo de aire suficiente y mantener un entorno de servidor ordenado y accesible.

- Conexiones de red y alimentación: conecte los cables de alimentación, los cables Ethernet y cualquier otro cable necesario al servidor y a la infraestructura relevante.

Instalación del sistema operativo

Una vez completado el ensamblaje del hardware, debe instalar el sistema operativo del servidor. Estos son los pasos clave:

- Arranque desde el medio de instalación: inserte el medio de instalación del sistema operativo (por ejemplo, DVD, unidad USB) e inicie el servidor desde allí.

- Configuración del sistema operativo: siga las instrucciones en pantalla para seleccionar el idioma, la ubicación, la distribución del teclado y otras configuraciones regionales.

- Particionamiento y formateo: configure particiones de disco y sistemas de archivos para satisfacer sus necesidades. Asegúrese de configurar la partición raíz y las particiones adicionales según sea necesario.

- Configuración de usuario y red: cree cuentas de usuario, establezca contraseñas y configure ajustes de red, incluidas direcciones IP y DNS.

- Selección de software: elija los paquetes de software y componentes que desea instalar, que pueden incluir servidores web, bases de datos y utilidades adicionales.

- Medidas de seguridad: implemente medidas de seguridad durante la instalación del sistema operativo, como configurar un firewall y habilitar actualizaciones de seguridad.

Configuración de la red

La configuración de red adecuada es esencial para garantizar que su servidor pueda comunicarse con otros dispositivos e Internet. A continuación se explica cómo configurar los ajustes de red:

- Asignación de dirección IP: decida si desea utilizar direcciones IP estáticas o DHCP para la configuración de la red. Asigne direcciones IP, máscaras de subred, puertas de enlace y servidores DNS según sea necesario.

- Configuración del firewall: configure reglas de firewall para controlar el tráfico de red entrante y saliente, mejorando la seguridad.

- Configuración de LAN virtual (VLAN): si su organización utiliza VLAN, configure las membresías y ajustes de VLAN para segmentar el tráfico de red.

Configuración de seguridad

Implementar medidas de seguridad esenciales es crucial para proteger su servidor y sus datos. Los pasos de seguridad clave incluyen:

- Autenticación de usuario: establezca métodos de autenticación sólidos, incluidas contraseñas seguras y autenticación multifactor (MFA), para cuentas de usuario.

- Controles de acceso: defina permisos de usuario y listas de control de acceso (ACL) para restringir el acceso no autorizado a los recursos del servidor.

- Software de seguridad: instale y configure software antivirus, IDS y otras herramientas de seguridad para monitorear y protegerse contra amenazas.

- Actualizaciones de seguridad: habilite las actualizaciones de seguridad automáticas para garantizar que el software del servidor permanezca actualizado y protegido contra vulnerabilidades conocidas.

- Cifrado: implemente el cifrado de datos para información confidencial, tanto en tránsito como en reposo.

Configuración de almacenamiento

La configuración adecuada del almacenamiento es esencial para garantizar la confiabilidad de los datos y una gestión eficiente del almacenamiento. Los pasos clave en la configuración del almacenamiento incluyen:

- Configuración RAID: si corresponde, configure configuraciones RAID para mejorar la redundancia de datos y la tolerancia a fallas.

- Particionamiento: cree particiones en dispositivos de almacenamiento para organizar los datos y separar el sistema operativo de los datos del usuario.

- Configuración del sistema de archivos: elija un sistema de archivos apropiado para sus necesidades (por ejemplo, ext4, NTFS, XFS) y formatee las particiones en consecuencia.

- Copia de seguridad de datos: planifique e implemente estrategias de copia de seguridad de datos, incluidas copias de seguridad periódicas y soluciones de almacenamiento externo.

Gestión remota

Las capacidades de administración remota son cruciales para administrar y mantener servidores de manera eficiente. Configure herramientas y ajustes de administración remota, lo que le permitirá realizar tareas y solucionar problemas del servidor a distancia. Las herramientas de administración remota más populares incluyen el protocolo de escritorio remoto (RDP), el shell seguro (SSH) y el software de administración de servidores dedicado .

Ejemplos de servidores

Los servidores son sistemas informáticos versátiles que sirven para diversos propósitos en diferentes industrias y aplicaciones. Comprender ejemplos de servidores ayuda a ilustrar sus diversas funciones en los entornos informáticos modernos. A continuación se muestran algunos ejemplos comunes de servidores utilizados en diversas industrias:

- Servidor de sitio web de comercio electrónico: un sitio web de comercio electrónico se basa en un servidor web dedicado para alojar la tienda en línea. Este servidor maneja las solicitudes de los usuarios, la gestión del catálogo de productos, la funcionalidad del carrito de compras y el procesamiento de pagos seguro.

- Servidor de sistemas de información hospitalaria: los hospitales y los centros de atención médica utilizan grupos de servidores para almacenar y administrar registros de pacientes, imágenes médicas y datos clínicos de forma segura. Estos servidores respaldan los sistemas de registros médicos electrónicos (EHR), lo que garantiza que los datos de los pacientes sean accesibles para los profesionales de la salud autorizados.

- Servidor de operaciones financieras: las instituciones financieras emplean servidores de operaciones de alta frecuencia para ejecutar operaciones con acciones y materias primas en milisegundos. Estos servidores procesan grandes cantidades de datos de mercado, toman decisiones en fracciones de segundo y ejecutan operaciones con una latencia mínima.

- Servidor de alojamiento de correo electrónico: los proveedores de alojamiento de correo electrónico mantienen servidores de correo electrónico que ofrecen servicios de correo electrónico a empresas y particulares. Estos servidores almacenan mensajes de correo electrónico, manejan el envío y la recepción de correos electrónicos y brindan funciones como filtrado de spam y acceso al correo web.

- Servidores de computación en la nube: los proveedores de servicios en la nube como Amazon Web Services (AWS), Microsoft Azure y Google Cloud Platform (GCP) operan granjas de servidores masivas para brindar recursos de computación en la nube, incluidas máquinas virtuales, almacenamiento y servicios como IA y aprendizaje automático.

- Servidor de juegos en línea: los juegos multijugador en línea utilizan servidores de juegos para albergar sesiones de juego, administrar las interacciones de los jugadores y sincronizar los datos del juego. Estos servidores permiten a los jugadores de todo el mundo conectarse y jugar juntos en tiempo real.

- Servidor de transmisión de video: las plataformas de transmisión como Netflix, YouTube y Twitch dependen de servidores para entregar contenido de video a los espectadores. Los servidores de entrega de contenido optimizan la transmisión de video seleccionando el servidor más cercano al usuario y ajustando la calidad del video en función del ancho de banda disponible.

- Servidor DNS: los servidores DNS traducen nombres de dominio legibles por humanos (por ejemplo, www.google.com) en direcciones IP que las computadoras utilizan para ubicar sitios web y recursos en Internet. Los servidores DNS juegan un papel fundamental en la navegación por Internet.

- Servidor VoIP: Los servidores VoIP potencian servicios como Skype y Zoom, permitiendo llamadas de voz y video a través de Internet. Estos servidores manejan la configuración de llamadas, la transmisión de medios y la autenticación de usuarios.

- Servidor de colaboración en línea: las plataformas de colaboración como Microsoft Teams y Slack dependen de servidores para facilitar la mensajería en tiempo real, el intercambio de archivos y las videoconferencias entre equipos y organizaciones. Estos servidores garantizan una comunicación y una colaboración fluidas.

En pocas palabras: la importancia de los servidores en la informática moderna

Los servidores son los arquitectos silenciosos de nuestras experiencias en línea, ya sea que estemos examinando nuestros sitios web favoritos, realizando transacciones financieras seguras o manteniéndonos conectados a través de plataformas de mensajería y correo electrónico.

A medida que navegamos por las complejidades de nuestra vida digital, se vuelve cada vez más evidente que los servidores no son simplemente piezas de hardware, sino más bien los habilitadores de nuestra evolución tecnológica. Ejemplifican la sinergia entre hardware y software, ofreciendo confiabilidad, escalabilidad y seguridad para garantizar que nuestros ecosistemas digitales funcionen a la perfección.

Teniendo en cuenta todo lo que son capaces de hacer, no sorprende lo complejos que pueden ser los servidores. Esta guía debería brindarle una base sólida para continuar aprendiendo sobre los diferentes tipos de servidores y cómo establecerlos y ejecutarlos en su propia organización.

ABC

Qué es la IA. Qué pasará a futuro en una 4ta o 5ta generación

Artificial Intelligence (IA), también conocida como Inteligencia Artificial en español, es un campo de la informática que se enfoca en desarrollar sistemas inteligentes capaces de realizar tareas que normalmente requieren inteligencia humana. Desde su inicio, la IA ha evolucionado significativamente, pasando por varias generaciones que han marcado hitos en su desarrollo.

Definición

La Inteligencia Artificial se define como la capacidad de las máquinas para simular procesos cognitivos humanos, como el aprendizaje, la resolución de problemas y la toma de decisiones. Desde sus inicios en la década de 1950, la IA ha pasado por varias etapas de desarrollo que han redefinido nuestras capacidades tecnológicas y nuestras expectativas sobre el futuro.

Entendiendo la Inteligencia Artificial

En su esencia, la IA abarca una amplia gama de tecnologías que permiten a las máquinas aprender de datos, adaptarse a nuevas situaciones y realizar tareas con una mínima intervención humana. Esto incluye desde sistemas de reconocimiento de voz y visión por computadora hasta algoritmos complejos de aprendizaje automático utilizados en finanzas, medicina y más.

Creadores de la Inteligencia Artificial

Los pioneros en el campo de la IA incluyen a destacados investigadores y científicos como Alan Turing, quien sentó las bases teóricas de la computación moderna y la inteligencia artificial. Otros como John McCarthy, Marvin Minsky y Herbert Simon contribuyeron con ideas revolucionarias que impulsaron el campo hacia adelante, estableciendo fundamentos en lógica, redes neuronales y procesamiento simbólico.

Evolución de las Generaciones de IA

Primera Generación de IA

Basada en reglas o sistemas simbólicos, esta fase inicial se centró en la programación de sistemas para seguir reglas predefinidas.

Segunda Generación de IA

Introdujo métodos de aprendizaje automático y técnicas estadísticas, permitiendo a las máquinas mejorar su desempeño a través de la experiencia y los datos.

Tercera Generación de IA

Caracterizada por el desarrollo de redes neuronales artificiales y el cómputo cognitivo, esta etapa impulsó avances significativos en el reconocimiento de patrones y el procesamiento de lenguaje natural. Actualmente desde esta generación de IA, ocupa una gran cantidad de recursos de energía.

Cuarta Generación de IA

Actualmente en desarrollo, se enfoca en IA contextual y explicativa, donde los sistemas pueden entender y adaptarse a diferentes contextos y explicar sus decisiones.

Quinta Generación de IA

Aunque teórica en gran medida, se especula que podría llevar la inteligencia artificial a niveles de comprensión y creatividad aún mayores, potencialmente superando las capacidades humanas en ciertos aspectos.

Sexta Generación de IA

Si se desarrollara una IA de sexta generación, trascendería las capacidades actuales, alcanzando niveles de inteligencia que podrían superar la comprensión humana. Esta IA hipotética podría mostrar habilidades no solo avanzadas en la resolución de problemas, sino también en creatividad, empatía y un profundo entendimiento de sistemas complejos más allá de lo que los marcos actuales de IA pueden lograr. Sin embargo, con este avance vendrían preguntas éticas, sociales y existenciales profundas, que requerirían una consideración cuidadosa y un desarrollo responsable para asegurar su integración beneficiosa en la sociedad humana.

Sería un riesgo una IA de sexta generación

Podrían plantearse riesgos significativos para la existencia humana. Aunque su desarrollo podría ofrecer beneficios y avances extraordinarios, como la resolución de problemas complejos y el avance científico, también podría plantear riesgos existenciales, como el control descontrolado o decisiones que afecten negativamente a la humanidad. Por lo tanto, sería crucial gestionar cuidadosamente su desarrollo y asegurar que se implemente de manera ética y segura para evitar consecuencias adversas para los seres humanos.

Te podría interesar

Estado Actual del Desarrollo de IA

La IA ha experimentado avances impresionantes en los últimos años, con aplicaciones prácticas que van desde asistentes virtuales y vehículos autónomos hasta diagnósticos médicos y análisis predictivo en negocios. Estos avances han posicionado a la IA como una fuerza transformadora en la sociedad contemporánea.

Desafíos en el Desarrollo de IA

Sin embargo, el progreso de la IA no está exento de desafíos. Las preocupaciones éticas sobre el uso de datos personales, el sesgo algorítmico y la privacidad son temas urgentes que requieren atención y regulación adecuadas para garantizar un desarrollo responsable y equitativo.

Perspectivas Futuras de la IA

Mirando hacia adelante, las futuras generaciones de IA podrían desbloquear capacidades aún más sorprendentes, desde sistemas que pueden aprender y razonar como humanos hasta la posibilidad de resolver problemas complejos a escala global. Esto plantea oportunidades emocionantes pero también desafíos significativos en términos de política, ética y seguridad.

Impacto de la IA en la Sociedad

El impacto económico y social de la IA es profundo y multifacético. Desde la automatización de trabajos hasta la mejora de la atención médica y la optimización de recursos, la IA está remodelando industrias enteras y cambiando la forma en que interactuamos con la tecnología.

Te podría interesar

Desafíos Éticos y Regulatorios

A medida que la IA se integra más en nuestras vidas cotidianas, surgen preocupaciones sobre la ética de su uso, la transparencia de los algoritmos y la equidad en su aplicación. Es crucial establecer marcos regulatorios robustos que equilibren la innovación con la protección de los derechos individuales y colectivos.

Comparación entre Cuarta y Quinta Generación de IA

La cuarta generación de IA se diferencia de la quinta en términos de capacidades de aprendizaje, autonomía y comprensión contextual. Mientras que la cuarta se centra en mejorar la capacidad de los sistemas para explicar y adaptarse a situaciones variadas, la quinta generación aspira a alcanzar niveles de inteligencia que rivalicen con la creatividad humana.

Especulaciones sobre la Quinta Generación de IA

Aunque la quinta generación de IA aún es teórica, los investigadores están explorando nuevas fronteras en computación cuántica, redes neurales más avanzadas y modelos de inteligencia artificial generalizada que podrían definir el futuro del campo.

Conclusión

La Inteligencia Artificial ha recorrido un camino fascinante desde sus inicios modestos hasta convertirse en una fuerza motriz detrás de la innovación global. Con cada nueva generación, surgen nuevas posibilidades y desafíos que moldean no solo la tecnología, sino también nuestra sociedad y nuestro futuro colectivo.

Recursos adicionales:

Historia de la IA: https://www.bigdata.uma.es/los-comienzos-de-la-inteligencia-artificial/

ABC

Qué son las Operaciones de Data Center o Centro de Datos

Las operaciones de un Data Center son críticas, ya que los centros de datos son la columna vertebral de la era digital y proporcionan infraestructura crítica para todo, desde compras en línea y redes sociales hasta transacciones financieras y computación en la nube.

Con esto en mente, mantener una comprensión sólida de las operaciones del centro de datos es crucial para las empresas y los profesionales de TI que buscan garantizar una entrega fluida y eficiente de sus servicios a los clientes.

Al familiarizarse con los aspectos críticos de las operaciones del centro de datos, podrá administrarlo de manera más efectiva y promover la continuidad operativa.

Operaciones del Data Center: ¿qué son?

Los centros de datos son fundamentales para la sociedad moderna, ya que proporcionan plataformas para cada uno de los siguientes:

- Almacenamiento de datos: mantener los datos de forma segura en entornos físicos o virtuales

- Procesamiento de datos: Procesamiento de información mediante servidores y aplicaciones de software.

- Redes: gestión del tráfico entre sistemas dentro de las instalaciones y fuentes externas

- Refrigeración y energía: garantizar la funcionalidad adecuada de energía y refrigeración para mantener condiciones operativas óptimas para el equipo.

Las operaciones del data center, por extensión, abarcan el conjunto de actividades y procesos críticos que intervienen en la gestión y el mantenimiento de estos establecimientos. Estas operaciones garantizan la fiabilidad, la eficiencia y la seguridad de la infraestructura que aloja y procesa grandes cantidades de datos.

Desde el mantenimiento de hardware y la gestión de redes hasta la seguridad de los datos y la recuperación ante desastres, las operaciones del centro de datos son esenciales para el funcionamiento continuo del software y los sistemas basados en la nube.

También incluyen tareas físicas, como garantizar la estabilidad energética de sus instalaciones, mantener la infraestructura para evitar tiempos de inactividad no planificados e invertir en equipos de soporte como sistemas de refrigeración.

Cómo funcionan los Data Center

Los centros de datos albergan sistemas informáticos y componentes asociados, como sistemas de telecomunicaciones y almacenamiento.

A su vez, el correcto funcionamiento de un centro de datos requiere diligencia y la capacidad de orquestar y optimizar una amplia gama de funciones interconectadas.

Componentes de las operaciones del centro de datos

Echemos un vistazo más de cerca a los elementos fundamentales de las operaciones del centro de datos :

Componentes físicos

Un centro de datos consta de mucho más que sus servidores y equipos de red. El hardware auxiliar es igualmente importante para la continuidad y la estabilidad. Algunos de los dispositivos más críticos son los siguientes:

- Servidores: procesan y almacenan datos

- Sistemas de almacenamiento: Dispositivos e infraestructura para la gestión de la información

- Equipos de red: enrutadores, conmutadores y otros dispositivos que administran el flujo de información.

- Fuente de alimentación: generadores de respaldo, sistemas UPS y unidades de distribución de energía que garantizan energía continua.

- Sistemas de enfriamiento: sistemas HVAC que mantienen una temperatura óptima y evitan el sobrecalentamiento.

- Sistemas de seguridad: Medidas de seguridad física como cámaras de vigilancia, controles de acceso y escáneres biométricos.

Si bien los centros de datos son sinónimos de espacios virtuales y del entorno de la nube, sus componentes físicos son igualmente importantes y, por lo tanto, no pueden pasarse por alto.

Dispositivos IoT, sistemas conectados y controles basados en datos

La integración de dispositivos de Internet de las cosas (IoT) y sistemas conectados ha revolucionado las operaciones de los centros de datos. Entre los principales beneficios de estas tecnologías se incluyen los siguientes:

- Monitoreo en tiempo real: los sensores y dispositivos IoT brindan vistas actualizadas de temperaturas, niveles de humedad, uso de energía y rendimiento del equipo.

- Automatización: Los sistemas automatizados pueden ajustarse sobre la marcha para optimizar la eficiencia.

- Mantenimiento predictivo: los análisis basados en datos ayudan a predecir fallas de los equipos y programar el mantenimiento de manera proactiva.

Sin embargo, los sistemas de IoT no son la única tecnología revolucionaria que ha surgido en el ámbito de los centros de datos. Una de las tecnologías más interesantes que se están implementando para mejorar las operaciones de los centros de datos es la inteligencia artificial (IA).

Con IA, los administradores de centros de datos están mejorando la regulación del sistema de enfriamiento, aumentando la eficiencia energética y preparando el escenario para un mantenimiento proactivo, todo lo cual ayuda a prevenir tiempos de inactividad no planificados.

Otro tema importante es el concepto de control basado en datos. Al recopilar datos sobre cada faceta de las operaciones de las instalaciones, puede fundamentar la toma de decisiones y realizar ajustes específicos a sus estrategias de gestión.

El resultado final es un centro de datos más confiable y eficiente que satisface constantemente las necesidades de su base de clientes.

Estándares y flujos de trabajo de procesos

Juntos, el hardware y el software sientan las bases para las operaciones del centro de datos, pero son los estándares y los flujos de trabajo los que unen estas soluciones para crear una instalación funcional.

Los centros de datos se adhieren a varios estándares para garantizar confiabilidad, seguridad y eficiencia.

Algunas normas clave a tener en cuenta son las siguientes:

- Estándares de niveles del Uptime Institute: definen la confiabilidad y disponibilidad de los centros de datos

- ISO/IEC 27001: Normas de gestión de la seguridad de la información

- ANSI/TIA-942: Estándares de infraestructura de telecomunicaciones para centros de datos

Además, su centro de datos necesitará varios flujos de trabajo claramente definidos para promover la continuidad. La gestión de incidentes representa uno de los conjuntos de protocolos más importantes, que describe cómo manejar y responder a diferentes tipos de problemas inesperados, como infracciones, cortes de energía, interrupciones del servicio y fallas de equipos.

Los flujos de trabajo de gestión de cambios también son esenciales. Estas políticas rigen la forma en que se gestionarán y optimizarán los cambios en la infraestructura o los procesos organizacionales.

Junto con esto, está la gestión de la capacidad, que se centra en garantizar que se disponga de los recursos adecuados para satisfacer la demanda. Esto implica realizar un seguimiento de las fluctuaciones de la demanda y comprender las horas de mayor uso.

Por último, están los flujos de trabajo de gestión del rendimiento. Estos procesos continuos implican la supervisión y optimización de los sistemas para garantizar un rendimiento adecuado.

Importancia de las operaciones del centro de datos

Las operaciones del centro de datos tienen un impacto directo en la confiabilidad y continuidad de una instalación y en la satisfacción general de los clientes a los que sirve.

Las operaciones eficientes son fundamentales por varias razones:

- Confiabilidad: garantizar la disponibilidad continua de los servicios y minimizar el tiempo de inactividad.

- Seguridad: protección de datos confidenciales contra infracciones y ciberataques

- Eficiencia: Optimizar el uso de recursos y reducir costos operativos

- Escalabilidad: permite una expansión perfecta para satisfacer demandas crecientes

- Cumplimiento: garantizar el cumplimiento de los requisitos reglamentarios y los estándares de la industria.

Ya sea que usted sea un administrador de un centro de datos o un líder empresarial que busca una instalación que respalde sus necesidades de gestión de información, es importante considerar todas estas variables.

Una deficiencia en cualquiera de ellos puede provocar tiempos de inactividad no planificados, problemas de confiabilidad, violaciones de seguridad e inestabilidad general.

Comprender la gestión de operaciones del centro de datos

La gestión de operaciones del centro de datos implica supervisar la infraestructura, los procesos y el personal necesarios para operar una instalación de manera eficiente.

Algunas de las tareas que tendrás que llevar a cabo incluyen planificación estratégica, asignación de recursos, supervisión del rendimiento y mejora continua.

A continuación se presenta un desglose de los componentes y funciones clave involucrados en la gestión de operaciones del centro de datos:

Componentes

La gestión de la infraestructura es una parte fundamental de la gestión de las operaciones del centro de datos. Es un proceso que implica la supervisión de todos los activos físicos y virtuales, incluidos los equipos de energía, los servidores y el propio entorno de la nube.

Otro componente es la gestión de servicios de TI, que se centra en hacer coincidir los servicios de TI con las necesidades de la empresa. La gestión de instalaciones centra su atención en optimizar el entorno físico y dar soporte a la infraestructura del propio edificio.

Por último, está la gestión de la seguridad, que es una tarea doble, ya que debe abordar tanto la seguridad física como la cibernética. Desde una perspectiva física, deberá implementar medidas como cámaras, control de acceso, mecanismos de bloqueo y otras barreras para evitar el acceso no autorizado al edificio.

En el ámbito digital, la seguridad implica implementar protocolos de protección sólidos, como cortafuegos y software antivirus. Y lo que es más importante, deberá realizar un seguimiento continuo para poder detectar y mitigar las amenazas de forma temprana.

Cuanto más tiempo pase sin detectarse un ataque, mayores serán las probabilidades de que se produzca una interrupción grave o una pérdida sustancial de datos.

Funciones

En el aspecto funcional de la gestión de operaciones del centro de datos, todo comienza con una planificación exhaustiva. Deberá planificar la gestión de la capacidad, la recuperación ante desastres y el crecimiento futuro.

En términos de supervisión diaria, deberá realizar un seguimiento continuo de las métricas de rendimiento y del estado del sistema. Si algo parece estar fuera de lugar, es fundamental solucionarlo lo antes posible.

Utilice la información obtenida de estos procesos de supervisión para mejorar la eficiencia y optimizar la asignación de recursos. Además, implemente la automatización siempre que sea posible para ahorrar tiempo y reducir la carga de trabajo de su personal.

El mantenimiento representa otra función importante de la gestión de instalaciones. Programar y realizar mantenimiento preventivo y correctivo para evitar tiempos de inactividad y cumplir con las expectativas de los clientes.

Por último, asegúrese de delegar y distribuir adecuadamente estas responsabilidades entre miembros de confianza del equipo. De lo contrario, no tendrá suficiente tiempo para concentrarse en sus responsabilidades principales.

Herramientas de gestión en las operaciones de los centros de datos

Para combinar personas, procesos y tecnologías en un centro de datos totalmente funcional se necesitan herramientas de gestión sólidas. Algunas de las herramientas más dinámicas y versátiles para optimizar las operaciones del centro de datos son las siguientes:

Gestión de la infraestructura del centro de datos (DCIM)

DCIM ofrece a los administradores de centros de datos capacidades de monitoreo y administración en tiempo real. De un vistazo, obtendrá información actualizada sobre el consumo de energía, la eficiencia de refrigeración, la demanda, la utilización del espacio y otros aspectos de las instalaciones.

Al eliminar las barreras para el monitoreo y hacer que los datos de rendimiento sean más accesibles, las herramientas DCIM mejoran la utilización de los recursos y reducen el consumo de energía. Puede seguir de cerca las tendencias de rendimiento e identificar valores atípicos que puedan inhibir la eficiencia.

Lo más importante es que permiten identificar la causa raíz de los problemas. En lugar de simplemente abordar el síntoma de una ineficiencia de la red, se puede solucionar el problema desde su origen.

El resultado es un conjunto de mejoras significativas que harán que sus instalaciones sean más eficientes, ágiles y receptivas a las necesidades de los usuarios finales.

Sistemas de gestión de redes

Los sistemas de gestión de red (NMS) supervisan el rendimiento, la configuración y la seguridad de su red. Puede detectar anomalías, responder a amenazas y garantizar que la configuración de la red esté optimizada para el rendimiento y la agilidad.

Los NMS ofrecen numerosos beneficios. En particular, garantizan la confiabilidad de la red al permitirle detectar y resolver problemas más rápidamente. Cuanto antes pueda llegar a la raíz de un problema de red, mayores serán sus posibilidades de evitar interrupciones y brindar estabilidad a sus clientes.

Para maximizar la utilidad, es importante integrar un NMS con otras herramientas de gestión de centros de datos, incluido DCIM y la siguiente solución.

Gestión de eventos e información de seguridad (SIEM)

Las herramientas SIEM tienen como objetivo mantener un centro de datos y su información a salvo de diversas amenazas digitales. Con ellas, puede recopilar y analizar automáticamente una amplia gama de datos de seguridad para detectar y responder a las amenazas. Se centran en la detección temprana, la contención y la mitigación.

Un buen sistema SIEM mejorará significativamente la seguridad de un centro de datos. También desempeñará un papel fundamental en el cumplimiento normativo y mejorará los tiempos de respuesta ante incidentes.

Desde la perspectiva del consumidor, el uso de estas modernas herramientas de seguridad proporciona tranquilidad al saber que sus datos están protegidos.

Operaciones de TI automatizadas

Tanto la inteligencia artificial como el aprendizaje automático pueden aprovecharse para automatizar las funciones de gestión de los centros de datos. Están a la vanguardia de la optimización de las instalaciones, ya que son capaces de controlar una amplia gama de procesos de gestión de activos físicos y virtuales.

Las soluciones más robustas pueden ajustar automáticamente la configuración del sistema de enfriamiento, redirigir la energía, adaptarse a la demanda fluctuante y mucho más.

Reducirán la carga administrativa del equipo de TI y les permitirán centrarse en tareas más dinámicas.

El futuro de las operaciones de los centros de datos

El mundo de las operaciones de los centros de datos está evolucionando a un ritmo vertiginoso, sin duda gracias a la aparición de varias tecnologías y estrategias. La inteligencia artificial y el aprendizaje automático están a la vanguardia, promoviendo el mantenimiento predictivo, una mejor detección de anomalías y la optimización operativa.

Los marcos de computación de borde acercan el almacenamiento de datos a los usuarios finales, reduciendo la latencia y mejorando el rendimiento al reducir la distancia entre las instalaciones y los consumidores y las empresas que dependen de ellas.

Otro avance importante es el enfoque en la sostenibilidad. Los centros de datos están implementando tecnologías y prácticas ecológicas para mitigar sus impactos ambientales.

En el futuro, es probable que los centros de datos se vuelvan más modulares e integrados. La combinación de computación, almacenamiento y redes en un solo sistema promoverá una gestión y escalabilidad simplificadas.

Las organizaciones podrán escalar fácilmente sus instalaciones en función de las necesidades cambiantes conectando nuevos módulos autónomos al ecosistema existente de servidores e infraestructura.

Recursos adicionales

IBM: https://www.ibm.com/topics/data-centers

TGR Datacenter: https://www.trgdatacenters.com/resource/what-are-data-center-operations

ABC

Qué son los ransomware y cómo afecta a la economía

La seguridad cibernética es más crítica que nunca. Entre las diversas amenazas que existen, el ransomware ha surgido como una de las más perjudiciales y temidas. Pero, ¿qué es exactamente un ransomware? ¿Cómo afecta a nuestra economía y, lo más importante, cómo podemos evitar ser víctimas de un ataque de ransomware?

Definición de ransomware

El ransomware es un tipo de software malicioso que, una vez dentro del sistema, cifra los archivos del usuario o de una organización, haciéndolos inaccesibles. Los ciberdelincuentes luego exigen un pago, o rescate, para devolver el acceso a los datos.

Tipos de ransomware

Existen varios tipos de ransomware, entre los más comunes están:

- Crypto-ransomware: Cifra los archivos de la víctima.

- Locker-ransomware: Bloquea el acceso al sistema completo.

- Scareware: Engaña a la víctima para que pague al mostrar falsas advertencias de infección.

Cómo funciona el ransomware

El proceso generalmente comienza con la infección del sistema, a menudo a través de correos electrónicos de phishing o descargas maliciosas. Una vez dentro, el ransomware cifra los archivos del usuario y muestra un mensaje de rescate, solicitando un pago, usualmente en criptomonedas, para restaurar el acceso.

Historia del ransomware

El ransomware no es una amenaza nueva; sus orígenes se remontan a finales de los 80. El primer caso documentado fue el «AIDS Trojan» en 1989. Sin embargo, la verdadera explosión de ataques de ransomware comenzó a principios de la década de 2010, con la evolución de las técnicas de cifrado y la facilidad de pagos anónimos a través de criptomonedas.

Primeros casos documentados

- AIDS Trojan (1989): Considerado el primer ransomware, distribuido a través de disquetes.

- CryptoLocker (2013): Marcó el inicio de la era moderna del ransomware, afectando a cientos de miles de sistemas.

Evolución y sofisticación de los ataques

Con el tiempo, los ataques de ransomware se han vuelto más sofisticados. Los ciberdelincuentes ahora utilizan técnicas avanzadas de ingeniería social y explotan vulnerabilidades de software para maximizar el impacto y las ganancias.

Impacto del ransomware en la economía

El ransomware tiene un impacto devastador en la economía global. Los costos no se limitan al pago del rescate, sino que incluyen la pérdida de productividad, los gastos en recuperación y la pérdida de confianza por parte de los clientes.

Costos directos e indirectos

- Directos: Pago del rescate, costos de recuperación de datos.

- Indirectos: Pérdida de ingresos por interrupción de servicios, daños a la reputación, costos legales.

Ejemplos de ataques significativos

- WannaCry (2017): Afectó a más de 200,000 computadoras en 150 países, incluyendo grandes empresas y servicios de salud.

- NotPetya (2017): Se disfrazó de ransomware pero estaba diseñado para causar daño, afectando significativamente a múltiples industrias.

Sectores más afectados por el ransomware

Ciertos sectores son más vulnerables a los ataques de ransomware debido a la naturaleza crítica de sus datos y servicios.

Salud

Los hospitales y servicios de salud son objetivos frecuentes debido a la necesidad urgente de acceso a datos de pacientes.

Educación

Las instituciones educativas a menudo tienen menos recursos para la ciberseguridad, lo que las convierte en blancos fáciles.

Finanzas

El sector financiero maneja datos extremadamente sensibles, haciendo que cualquier interrupción sea muy costosa.

Cómo se propaga el ransomware

El ransomware puede propagarse de varias maneras, cada una explotando diferentes vulnerabilidades.

Correos electrónicos de phishing

Los correos electrónicos maliciosos que contienen enlaces o archivos adjuntos infectados son una de las formas más comunes de propagación.

Descargas maliciosas

El ransomware puede infiltrarse a través de descargas desde sitios web no confiables o mediante anuncios maliciosos.

Vulnerabilidades de software

Las brechas en el software, especialmente en sistemas desactualizados, son un punto de entrada crítico para los atacantes.

Consecuencias de un ataque de ransomware

Las consecuencias de un ataque de ransomware pueden ser devastadoras, afectando tanto a individuos como a organizaciones.

Pérdida de datos

La pérdida de acceso a datos críticos puede paralizar las operaciones.

Interrupción de servicios

Los servicios esenciales pueden quedar inactivos, afectando a miles de personas.

Costos de recuperación

Los costos de restaurar los sistemas y datos pueden ser astronómicos, sin mencionar el impacto en la reputación.

Medidas preventivas contra el ransomware

Prevenir un ataque de ransomware requiere una combinación de medidas técnicas y prácticas de concienciación.

Educación y concienciación

La formación de empleados y usuarios sobre los riesgos y señales de phishing es crucial.

Uso de software de seguridad

Implementar soluciones antivirus y anti-malware actualizadas puede detectar y bloquear amenazas.

Copias de seguridad

Mantener copias de seguridad regulares y almacenarlas fuera de línea es una de las mejores defensas contra el ransomware.

Respuesta ante un ataque de ransomware

Si eres víctima de un ataque de ransomware, la respuesta rápida y efectiva es crucial.

Qué hacer si eres víctima

- Desconectar el dispositivo afectado de la red para evitar la propagación.

- No pagar el rescate inmediatamente, ya que no garantiza la recuperación de los datos.

A quién contactar

Informa a las autoridades y busca ayuda de profesionales en ciberseguridad.

Pasos para la recuperación

Trabaja con expertos para eliminar el ransomware y restaurar los datos desde copias de seguridad.

Rol de las autoridades en la lucha contra el ransomware

Las autoridades juegan un papel crucial en la regulación y prevención de ataques de ransomware.

Legislación y regulación

Leyes estrictas y regulaciones pueden ayudar a disuadir a los delincuentes y proteger a las víctimas.

Cooperación internacional

La colaboración entre países es esencial para rastrear y atrapar a los ciberdelincuentes.

Herramientas y recursos para protegerse del ransomware

Hay varias herramientas y recursos disponibles que pueden ayudar a proteger contra el ransomware.

Software antivirus y anti-malware

Estos programas pueden detectar y bloquear amenazas antes de que causen daño.

Servicios de monitoreo de red

El monitoreo constante puede identificar actividades sospechosas y prevenir ataques.

Soluciones de backup y recuperación

Las soluciones de backup y recuperación permiten restaurar datos rápidamente en caso de un ataque.

Casos de estudio de ransomware

Analizar casos de ransomware puede proporcionar lecciones valiosas sobre cómo prevenir y responder a estos ataques.

Ataque WannaCry

Un ataque a gran escala que afectó a miles de sistemas en todo el mundo, destacando la importancia de mantener el software actualizado.

Ataque NotPetya

Demostró cómo los ataques de ransomware pueden ser utilizados como armas de guerra cibernética.

Futuro del ransomware

El ransomware sigue evolucionando, y es esencial estar preparados para futuras amenazas.

Tendencias emergentes

Los ataques dirigidos a dispositivos móviles y el uso de inteligencia artificial para crear ataques más sofisticados son algunas de las tendencias emergentes.

Cómo prepararse para futuros ataques

Mantenerse informado y adoptar una postura proactiva en ciberseguridad es clave para enfrentar futuros desafíos.

Conclusión

El ransomware es una amenaza creciente que puede tener un impacto devastador en la economía y en nuestra vida cotidiana. Sin embargo, con la educación adecuada, el uso de herramientas de seguridad y una respuesta rápida y eficaz, podemos mitigar sus efectos y protegernos contra futuros ataques.

Preguntas Frecuentes

¿Qué es un ransomware?

Un ransomware es un tipo de software malicioso que cifra los archivos de una víctima y exige un pago para restaurar el acceso.

¿Cómo afecta el ransomware a las empresas?

El ransomware puede causar la pérdida de datos críticos, interrumpir operaciones y resultar en costos significativos de recuperación y daños a la reputación.

¿Cuáles son las mejores prácticas para prevenir ransomware?

Educar a los empleados, usar software de seguridad actualizado y mantener copias de seguridad regulares son prácticas esenciales para prevenir el ransomware.

¿Es recomendable pagar el rescate?

No se recomienda pagar el rescate, ya que no garantiza la recuperación de los datos y puede incentivar más ataques.

¿Cómo se puede reportar un ataque de ransomware?

Un ataque de ransomware debe ser reportado a las autoridades locales de ciberseguridad y a organizaciones especializadas en delitos cibernéticos.

Fuentes adicionales:

https://es.malwarebytes.com/ransomware

https://www.enisa.europa.eu/topics/incident-response/glossary/ransomware

https://latam.kaspersky.com/resource-center/threats/ransomware